Эффективные стратегии управления доступом к конфиденциальным данным для обеспечения их безопасности и защиты информации

В современном мире, где информация является основным активом, важность защиты и регулирования ее использования возрастает с каждым днем. Ситуации, когда ценная информация оказывается в руках недобросовестных пользователей, могут привести к серьезным последствиям для бизнеса и личной безопасности. Поэтому необходимо разработать четкие стратегии и механизмы, которые позволят эффективно ограничивать доступ к важным ресурсам.

Представим себе организацию, где сотрудники имеют разные роли и уровни полномочий. Например, бухгалтерия нуждается в доступе к финансовым отчетам, тогда как отдел продаж использует данные о клиентах. Здесь важно обеспечить, чтобы каждый работник получал только те права, которые необходимы для выполнения его обязанностей. Сложные системы аутентификации и авторизации, такие как многофакторная идентификация, могут значительно повысить уровень защиты.

Помимо технических решений, немаловажным аспектом остается обучение сотрудников. Знание основ кибербезопасности, правильного обращения с конфиденциальной информацией и осведомленность о возможных угрозах – это те навыки, которые помогут предотвратить несанкционированный доступ. Интеграция регулярных тренингов и практических занятий станет важным шагом в формировании культуры безопасности внутри компании.

Не стоит забывать и о технических проблемах, которые могут возникнуть в процессе работы с информацией. В случае неисправностей с оборудованием, таких как сбой жесткого диска или проблемы с сетевыми настройками, рекомендуется обращаться к профессионалам для ремонта компьютерной техники. Связаться с нами можно по телефону: +79273809496. Надежные специалисты помогут восстановить работу систем и обеспечить защиту ваших данных.

Стратегии контроля доступа к информации

- Идентификация и аутентификация: Важно использовать многофакторную аутентификацию, чтобы подтвердить личность пользователей. Например, наряду с паролем может быть полезно задействовать одноразовые коды, отправляемые на мобильные устройства.

- Ролевой доступ: Определение ролей пользователей позволяет минимизировать риски. Каждый сотрудник получает права, соответствующие его обязанностям. Это предотвращает доступ к критически важной информации без необходимости.

- Мониторинг и аудит: Регулярные проверки журналов доступа помогают выявить аномалии и потенциальные угрозы. Создание отчетов о действиях пользователей может стать важным инструментом для анализа инцидентов.

- Обучение персонала: Проводите регулярные тренинги по вопросам безопасности, чтобы сотрудники понимали риски и следовали установленным протоколам. Это поможет снизить вероятность человеческой ошибки, которая часто приводит к утечкам.

- Технологические решения: Используйте шифрование и системы защиты информации, такие как DLP (Data Loss Prevention), чтобы ограничить возможность утечек. Это обеспечит дополнительный уровень защиты для чувствительной информации.

Важно помнить, что никакие меры не будут эффективны без регулярного анализа и обновления стратегий. Потребность в поддержании системы актуальной подчеркивает важность постоянного мониторинга и адаптации к новым угрозам.

При возникновении проблем с компьютерной техникой, не стесняйтесь обратиться за помощью. РЕМОНТ КОМПЬЮТЕРНОЙ ТЕХНИКИ телефон: +79273809496.

Технологии шифрования для защиты данных

Защита информации требует применения различных методов, которые обеспечивают конфиденциальность и целостность. Основная идея заключается в трансформации информации таким образом, чтобы она стала недоступной для неавторизованных пользователей. Это достигается через использование алгоритмов, которые преобразуют исходные сведения в неразборчивую форму, доступную только тем, кто обладает соответствующим ключом.

Существует несколько популярных алгоритмов, каждый из которых имеет свои особенности и сферы применения. Например, симметричное шифрование, где один ключ используется для шифрования и расшифровки, идеально подходит для быстрого обмена данными между двумя сторонами. Примеры включают AES и DES. В свою очередь, асимметричное шифрование использует пару ключей – публичный и приватный. Это позволяет безопасно обмениваться данными без необходимости предварительного соглашения о ключе, что делает его удобным для электронной почты и цифровых подписей.

| Симметричное | AES, DES | Быстрая передача данных |

| Асимметричное | RSA, ECC | Электронная почта, цифровые подписи |

| Хэширование | SHA-256, MD5 | Проверка целостности |

При выборе метода шифрования важно учитывать не только уровень безопасности, но и производительность системы. Правильный баланс между этими параметрами позволит обеспечить надежную защиту. Если у вас возникли проблемы с настройкой или требуется помощь, обратитесь за ремонтом компьютерной техники по телефону: +79273809496.

Правила управления пользователями и правами

Создание надежной системы, обеспечивающей защиту информации, требует четких правил и процедур, касающихся пользователей и их полномочий. Важность этой области трудно переоценить, поскольку именно от правильно настроенных прав доступа зависит безопасность и целостность конфиденциальных ресурсов. Системный администратор должен учитывать множество факторов, начиная от структуры организации и заканчивая индивидуальными ролями пользователей.

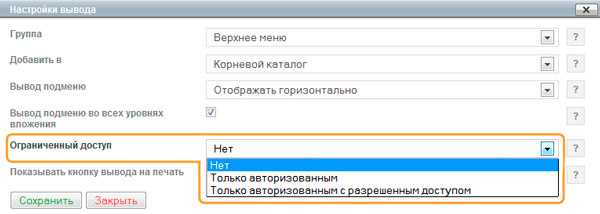

Первым шагом в создании эффективной системы контроля является определение ролей пользователей. Например, администраторы могут иметь полный доступ к системам и данным, позволяющий выполнять любые операции, в то время как обычные сотрудники могут ограничиваться только просмотром или редактированием информации в рамках своей работы. Важно, чтобы каждая роль имела четко определенные полномочия, что позволяет избежать путаницы и случайных ошибок.

Кроме того, стоит учитывать необходимость регулярного пересмотра прав доступа. В случае изменения статуса сотрудника, например, при переходе на другую должность или увольнении, важно своевременно корректировать его доступ. Невыполнение этой процедуры может привести к утечкам или неправильному использованию информации. Для удобства можно использовать специальные системы, которые автоматизируют процесс пересмотра прав.

Важно также применять принцип наименьших привилегий. Это означает, что пользователи должны получать только те права, которые необходимы для выполнения их задач. Например, бухгалтер может получить доступ только к финансовым отчетам, в то время как отдел кадров – к личным данным сотрудников. Такой подход значительно снижает риск злоупотреблений и случайных ошибок.

И, наконец, помните о необходимости обучения пользователей. Часто недостаток знаний о безопасности становится причиной утечек. Регулярные тренинги и инструкции помогут всем участникам понять важность соблюдения правил и поддержания безопасности. Если же потребуется профессиональная помощь, не стесняйтесь обращаться к специалистам по ремонту компьютерной техники. Например, можно позвонить по телефону: +79273809496.